Verhalten nach UDE Hack

Hackerangriff auf die UDE⌗

Die Universität Duisburg-Essen hat einen Hackerangriff erlitten, die meisten Dienste sind aktuell nicht nutzbar.

Offizielle Informationen⌗

Offizielle Informationen stammen von der Pressestelle der Universität, die Webseite der Universität ist aktuell nicht normal erreichbar, leitet aber auf die Ausweichseite uni-due.org weiter.

Erwartbare Konsequenzen⌗

Wir vermuten, dass die Passwörter zur Anmeldung an Uni-Diensten (z.B. Moodle), wie auch persönliche WLAN-Passwörter (eventuell gleich dem Anmeldepasswort), nicht mehr sicher sind.

Sollten Sie diese Passwörter auch anderswo verwendet haben, empfehlen wir diese baldestmöglich zu wechseln.

Passwort-Tipps⌗

Dieser Post soll keine Sammlung häufig gesehener Tipps für das Ausdenken eines Passworts sein, falls jedoch eine solche gewünscht ist, verweisen wir auf diesen Artikel des Anti-Virus Herstellers G-DATA.

Stattdessen empfehlen wir, einzigartige Passwörter für jeden Login zu verwenden. Um diese Passwörter zu behalten, bietet sich ein Passwort-Manager an, von denen wir zwei Optionen vorstellen.

KeePassXC⌗

KeePass und verwandte Programme wie KeePassX und KeePassXC sind Passwort-Manager, die Passwörter in einer lokalen, verschlüsselten Datenbank speichern.

Die Originalversion KeePass ist einer vier populärsten Passwortmanager (2017), und ist besonders für Windows Systeme geeignet.

Für Nutzer anderer, oder insbesondere mehrerer Betriebssysteme (Linux, Android, iOS, …), empfiehlt sich die Cross-Platform Alternative KeePassXC.

Wir raten zu KeePassXC: Quick Start Guide. (Unterschied erklärt im KeePassXC FAQ)

Bitwarden⌗

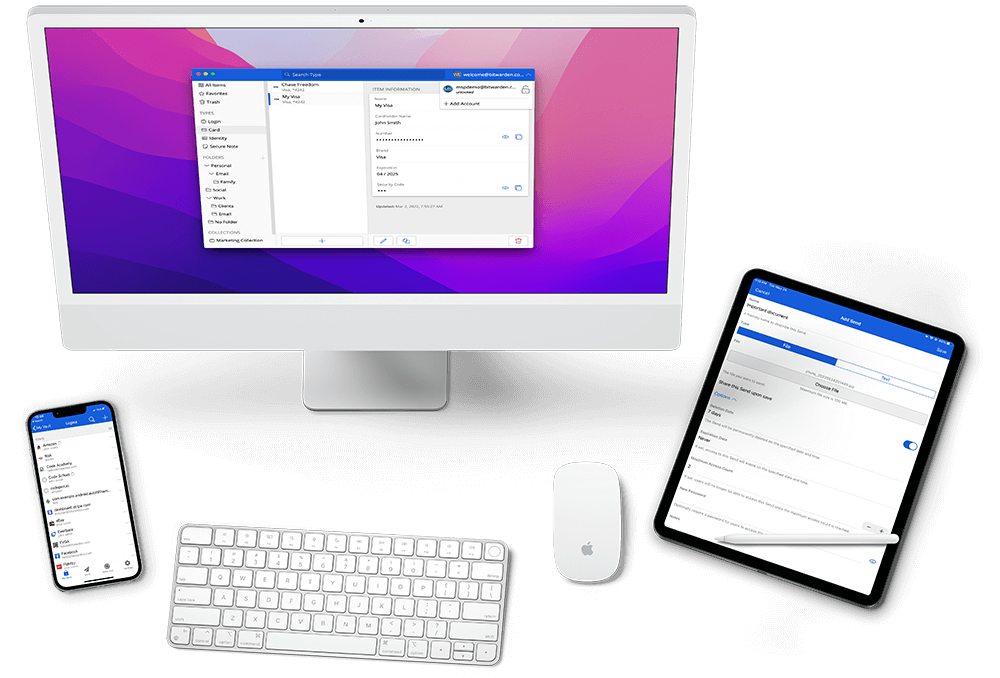

Bitwarden ist ein Passwort-Manager von 2016, der Passwörter, Notizen, und Weiteres in einer online gespeicherten, verschlüsselten “Vault” ablegt.

Diese Vault ist wie bei KeePass mit einem “Master-Passwort” geschützt, die Desktop- und Mobile-Apps unterstützen das Entsperren der Vault allerdings auch mit Biometrischer Authentifizierung.

Die Synchronisation über mehrere Geräte, wie auch Nutzung im Browser über Addons, werden von Bitwarden leicht gemacht.

Bitwarden ist ein kostenfreies Produkt, das durch ein Premium Abonnement (zum Zeitpunkt der Veröffentlichung für 10 US Dollar im Jahr erhältlich) unterstütz wird. Die meisten Features sind in der kostenfreien Version enthalten.

Für Selbst-Hoster gibt es das Community-Projekt Vaultwarden.

Mehr-Faktor-Authentifizierung⌗

Ein Passwort ist oft nicht mehr ausreichend, um ein Konto zu schützen.

Zwei-Faktor-Authentifizierung (2FA) bietet eine weitere Hürde für Angreifer, die das eigene Anmelden aber kaum erschwert.

Meist meint 2FA die Methoden “One-Time Password” (OTP) oder “Timed One-Time Password” (TOTP), wobei es sich bei beiden um einmalig nutzbare Anmeldecodes handelt, die zusätzlich zum Passwort beim Anmelden eingegeben werden müssen.

OTP Codes erhält man z.B. per E-Mail oder SMS. Davon raten wir allerdings ab, da E-Mail und SMS nicht als sichere 2FA Quellen gelten.

TOTP Codes werden von einer App generiert, häufig auf dem Mobilgerät, oder auch vom Passwort-Manager. Diese sind, im Gegensatz zu OTP Codes, nur innerhalb eines kurzen Zeitfensters nutzbar (rd. 30 Sekunden). Das hält Angreifer noch besser davon ab, den Code zu erraten.

Zwei beliebte 2FA Apps sind:

- Authy (Twilio)

- Google Authenticator (Google)

Beide sind in Features ähnlich, wobei Authy eine Wiederherstellung der Codes nach Datenverlust/Zurücksetzen ermöglicht. Wir empfehlen Authy.

Hardware Keys⌗

Hardware Security Keys bieten erhöhte Sicherheit über herkömmliche Zwei-Faktor Methoden, oder auch über Passwörter. Je nach Dienstleister kann ein Security Key den 2FA Code ersetzen, oder zur passwortlosen Anmeldung dienen.

Ein solcher Security Key ist vergleichbar mit einem USB-Stick:

Wobei es auch modelle mit NFC Support gibt, für kontaktlose Nutzung am Mobilgerät.

Viele moderne Mobilgeräte enthalten bereits einen ähnlichen Sicherheits-Chip, der die gleiche Funktion erfüllen kann.

Passkeys⌗

Passkeys sind eine neue Anmeldemethode, die als software-basierte Security Keys zu verstehen sind.

Verfügbar auf Android (auch Chrome) und iOS 16+ (auch macOS), werden diese Schlüssel über Google Passwortmanager bzw. iCloud Keychain synchronisiert.

Weitere Literatur⌗

Für Informationen über diesen Artikel hinaus, hier ein paar Links: